Een greep uit het digitale Nieuws

Mei 2017: Ransomware en cryptoware

Ransomware en cryptoware behoren tot de grootste internetgevaren van dit moment. Wat is het, wat doet het precies en hoe kun je jezelf er tegen wapenen?

Windows 8.1 (x86) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msu

Windows 8.1 (x64) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows 10 (1511 – x86) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 (1511 – x64) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 (1607 – x86) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows10.0-kb4019472-x86_9bf106e898b57c20917cd98fd8b8d250333015a5.msu

Windows 10 (1607 – x64) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows10.0-kb4019472-x64_dda304140351259fcf15ca7b1f5b51cb60445a0a.msu

Windows 10 (1703 – x86) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows10.0-kb4016871-x86_5901409e58d1c6c9440e420d99c42b08f227356e.msu

Windows 10 (1703 – x64) http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows10.0-kb4016871-x64_27dfce9dbd92670711822de2f5f5ce0151551b7d.msu

Alert Online: wéét wat je doet ! https://www.alertonline.nl/

Voorkom telefoonfraude bij technische ondersteuning. http://www.microsoft.com/nl-be/security/online-privacy/avoid-phone-scams.aspx

10 tips om de beveiliging van je smartphone te verbeteren

Steeds meer aanvallen richten zich op smartphones. De reden hiervoor is dat smartphones steeds toegankelijker worden en daarnaast dagelijks gebruikt worden voor zowel persoonlijke als zakelijke activiteiten (BYOD). Smartphones bieden een verscheidenheid van functies zoals browsen, mailen, instant messaging, media storage, sociale netwerken, online bankieren, etc. Dit brengt uiteraard nieuwe beveiligingsrisico’s met zich mee voor de privacy en de informatie van de gebruikers van deze apparaten. Bovendien zijn smartphones vaak 24 uur per dag met het internet verbonden, waardoor aanvallers meer dan genoeg tijd hebben om hun kwaadaardige activiteiten te plannen en uit te voeren. Frédéric Fraces, Security Consultant, geeft op Information Security Buzz 10 tips om de beveiliging van je smartphone te verbeteren.

1. Gebruik een wachtwoord Een van de meest eenvoudige manieren om een smartphone te beveiligen is het gebruik van een sterk wachtwoord. Laat de telefoon daarnaast automatisch op slot springen na 2 tot 5 minuten inactiviteit.

2. Installeer beveiligingssoftware Er zijn verschillende betaalde en gratis beveiligingsprogramma’s beschikbaar voor smartphones zoals anti-malware, anti-spam en firewall oplossingen. Het up-to-date houden van deze programma’s is uiteraard zeer belangrijk.

3. Download applicaties alleen van betrouwbare bronnen Officiële app stores controleren de veiligheid van applicaties voordat zij deze publiceren. Installeer nooit een applicatie afkomstig van een onbekende app store.

4. Let goed op welke rechten een app heeft Veel applicaties vragen om toegang tot zaken als de contactenlijst, GPS of het internet, terwijl dit vaak helemaal niet nodig is voor functionaliteit van de app. Waarom zou een simpele klok toegang moeten hebben tot het adressenboek?

5. Hou het besturingssysteem up-to-date Om zeker te zijn dat de laatste beveiligingsupdates zijn geïnstalleerd is het van belang om het besturingssysteem altijd zo snel mogelijk bij te werken.

6. Wees altijd voorzichtig met links in E-mail en SMS berichten Open nooit een link uit een E-mail of SMS van onbekenden. Het zou kunnen dat deze link verwijst naar een phising-website waar om persoonlijke informatie wordt gevraagd of die de smartphone met malware infecteert.

7. Maak backups Backups voorkomen dat alle informatie op een smartphone permanent verloren gaat als gevolg van verlies, diefstal of een besmetting met malware.

8. Versleutel vertrouwelijke informatie Vaak zijn er vertrouwelijke persoonlijke of zakelijke gegevens op smartphones te vinden. Wanneer een smartphone kwijt raakt, gestolen wordt of slachtoffer wordt van een malware infectie kan versleuteling voorkomen dat derden toegang krijgen tot deze gegevens.

9. Pas op voor schoudersurfers Voorkom altijd dat mensen over de schouder meekijken bij het invoeren van gevoelige informatie, zoals bijvoorbeeld login gegevens.

10. Jailbreaking en rooting kan een smartphone kwetsbaar maken Hoewel jailbreaking en rooting volledige toegang geven tot het besturingssysteem van de smartphone zorgt het ook voor kwetsbaarheden. Malware kan hierdoor bijvoorbeeld volledige toegang tot de gegevens op de smartphone krijgen zonder dat de gebruiker hiervoor toestemming hoeft te geven.

Bron: Security.nl

Factsheet Heartbleed: Ernstige kwetsbaarheid in OpenSSL

Versie 1.1 – update

– Niet alleen servers, ook andere apparaten die OpenSSL gebruiken zijn kwetsbaar.

– Een aanval is alleen te zien in het netwerkverkeer, niet in de serverlogs.

– Het ‘rekeyen’ van certificaten is een goed en mogelijk goedkoper alternatief voor het aanschaffen van nieuwe certificaten.

April-2014: Let op: Windows XP phishing e-mail in omloop

Heeft u deze of een vergelijkbare mail ook ontvangen? Klik dan niet op de links en verwijder het bericht uit uw inbox. De Rabobank en Microsoft zullen nooit op deze manier contact met u opnemen. Bron: ncsc.nl

10-2013 – 04 2014: Windows XP nu echt ‘End of Life’

Op 8 april 2014 isMicrosoft met het uitbrengen van updates voor Windows XP gestopt. Het besturingssysteem heeft nu de status ‘end-of-life’. Het NCSC adviseert samen met DefCERT, Microsoft en Team High Tech Crime om niet langer Windows XP te gebruiken, maar z.s.m. over te stappen naar een ander besturingssysteem.

Alle software, ook Windows XP, bevat programmeerfouten. Deze fouten kunnen leiden tot kwetsbaarheden in de beveiliging, waardoor kwaadwillenden op uw computer kunnen inbreken. Softwaremakers brengen regelmatig updates uit om deze kwetsbaarheden te verhelpen. Windows XP stamt uit 2001. Microsoft heeft daarom aangekondigd niet langer updates uit te zullen brengen voor Windows XP. Computers die na april 2014 nog Windows XP gebruiken, zullen kwetsbaar zijn en blijven voor aanvallen door kwaadwillenden. Voor organisaties die Windows XP gebruiken, is het migreren naar een ander besturingssysteem een aanzienlijk project. Gebruikt uw organisatie nog Windows XP en bent u nog niet begonnen met de overstap, dan is nu echt het moment daarvoor. Bron ncsc.nl

December-2013: ‘NSA kan wifi-apparaten op 13 kilometer afstand hacken’

De Amerikaanse inlichtingendienst NSA beschikt over apparatuur om wifi-apparaten op een afstand van bijna 13 kilometer te hacken, zo liet beveiligingsonderzoeker en journalist Jacob Appelbaum gisteren tijdens de CCC Conferentie in Hamburg weten.

Het gaat om een mobiele koffer genaamd “Nightstand”, bestaande uit een laptop waarop Linux Fedora Core 3 draait en een sterke antenne. Via het apparaat kan de NSA in de buurt van een doelwit kwaadaardige pakketten in het wifi-verkeer injecteren. Op deze manier is het mogelijk om kwetsbare machines over te nemen. Volgens de documenten die Appelbaum in handen kreeg is de aanval niet door het doelwit te detecteren.

Oude software: De sheet die Appelbaum toonde laat echter ook zien dat de aanval alleen tegen oude software lijkt te werken. De lijst met aan te vallen besturingssystemen en software bestaat namelijk uit Windows 2000, Windows XP, XP met Service Pack 1 en XP met Service Pack 2, waarbij Internet Explorer 5.0 of 6.0 wordt gebruikt. Service Pack 2 wordt sinds juli 2010 niet meer door Microsoft ondersteund. Bronnen binnen de NSA en andere inlichtingendiensten vertelden Appelbaum dat de NSA de hardware van Nighstand ook op drones plaatst, zodat het doelwitten in bepaalde gebieden vanuit de lucht kan hacken. Sheets of documenten die dit ondersteunen kon de beveiligingsonderzoeker niet laten zien. Ook zou de NSA opzettelijk beveiligingslekken in veelgebruikte wifi-kaarten en adapters geheim houden, zodat het die kan blijven gebruiken om systemen binnen te dringen, aldus Appelbaum, die zelf Amerikaans is. “Dat is walgelijk. Ze zouden mijn belastinggeld juist moeten besteden aan het oplossen van dit soort problemen”, zo liet hij het publiek weten. Lees meer…

December-2013: Ransomware vermomt zich als Office- en Windows-crack

Een nieuwe ransomware-variant die bestanden op computers versleutelt doet zich voor als ‘crack’ of activator voor populaire programma’s zoals Windows 7 en 8, Office 2013, Team Viewer en Adobe Photoshop. Zodra gebruikers het bestand openen wordt CryptoLocker 2.0 actief. De eerste versie van CryptoLocker verscheen in september en versleutelt bestanden met een sterke encryptie. Het succes van CryptoLocker heeft andere cybercriminelen geïnspireerd, want onlangs werd CryptoLocker 2.0 ontdekt. Deze variant versleutelt afbeeldingen, filmpjes en muziekbestanden. Daarnaast is de gebruikte encryptie zwakker dan die van de originele CryptoLocker, maar nog steeds zeer lastig te kraken.

Verspreiding: Om zich te verspreiden gebruikt de eerste CryptoLocker e-mailbijlagen en wordt de ransomware geïnstalleerd door malware die de computer al heeft geïnfecteerd. CryptoLocker 2.0 verspreidt zich daarnaast ook via USB-sticks en doet zich voor als ‘crack’ of activator voor verschillende programma’s, zoals Windows, Office en Photoshop. Via cracks en activators kunnen gebruikers illegale software activeren of blijven gebruiken. In dit geval worden de bestanden op de computer versleuteld zodra de gebruiker de software wil “activeren” of kraken. “Deze techniek door zich als software-crack voor te doen is een extra verspreidingsmechanisme voor de malware. Naast de juridische problemen toont dit ook het verhoogde risico van het gebruik van illegale software”, zegt Robert Lipovsky van anti-virusbedrijf ESET.

Voorkomen: Om infectie door zowel de eerste als tweede CryptoLocker te voorkomen krijgen gebruikers het advies geen ongevraagde bijlagen te openen, geen illegale software te gebruiken en software op de computer up-to-date te houden. In het geval de ransomware toch heeft toegeslagen wordt afgeraden het gevraagde losgeld te betalen. Daardoor kunnen alleen gebruikers met een recente back-up of een Systeemherstelpunt hun data terugkrijgen. Lees meer…

22-12-2013: Kabinet: Nederlanders niet alert op identiteitsfraude

Nederlanders zijn niet alert op identiteitsfraude, waardoor burgers kwetsbaar voor deze vorm van criminaliteit zijn, zo stelt het Kabinet in een nieuwe visie over de aanpak van ID-fraude. De visie werd door minister Plasterk van Binnenlandse Zaken aan de Tweede Kamer gepresenteerd. Volgens Plasterk berokkent identiteitsfraude de samenleving structurele schade. “Ingrijpende incidenten in de digitale dienstverlening kunnen wantrouwen losmaken tegenover de digitale economie en de digitale overheid”, laat de minister weten. Hij stelt dat de relatie tussen een persoonlijk profiel en geautomatiseerde handelingen van apps, robots en op termijn zelfs elektronische implantaten uiteenlopende gezondheids- en veiligheidsrisico’s met zich meebrengt. “Een betrouwbare en sterk beveiligde identiteit wordt in de toekomst een kwestie van levensbelang”, aldus Plasterk. Lees meer…

20-12-2013: Microsoft en McAfee onderuit tijdens anti-virustest

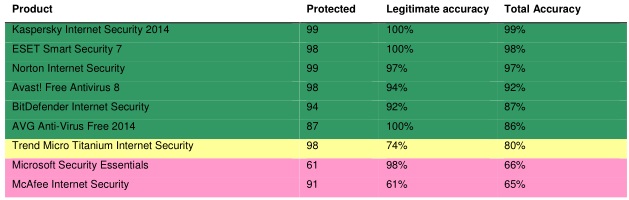

Tijdens een realistische anti-virustest zijn de consumentenvirusscanners van McAfee en Microsoft hard onderuit gegaan. Het gaat om een test van Dennis Technology Labs over de periode oktober tot en met december. De pakketten werden beoordeeld op de detectie van malware en ‘false positives’.

Voor de test werden echt besmette websites op internet gebruikt. De sites waren voorzien van exploits die softwarelekken gebruikten om de computer met malware te infecteren. Daarmee probeert Dennis een realistische test neer te zetten, aangezien dagelijks veel internetgebruikers op precies dezelfde manier met malware besmet raken. In totaal werd er met 100 dreigingen getest. Norton Internet Security en Kaspersky Internet Security 2014 zetten de beste score neer. Slechts één keer raakt het systeem door malware geïnfecteerd. Dat is een ander verhaal bij het gratis Microsoft Security Essentials, dat 39 dreigingen doorlaat die de computer besmetten. Daarmee is het de slechtst presterende virusscanner als het om de detectie van malware gaat.

False positives: Naast de detectie van malware werd ook gekeken naar false positives. Het gaat hierbij om de omgang met schone, niet geïnfecteerde bestanden. Hier is het McAfee dat flinke steken laat vallen en onderaan eindigt omdat het te vaak ten onrechte waarschuwt of bestanden blokkeert. AVG, ESET en Kaspersky zetten bij dit onderdeel de hoogste score neer. Aan de hand van de twee tests wordt de einduitslag bepaald. Het is Kaspersky dat de test wint, gevolgd door ESET en Norton. Vanwege de slechte score bij de false positives eindigt McAfee zelfs onder Security Essentials, hoewel McAfee beter presteert als het om de detectie van malware gaat. Van de gratis virusscanners zet Avast de beste prestatie neer en doet niet onder voor verschillende betaalde pakketten. Hieronder het volledige overzicht.

13-12-2013: Microsoft: XP één van grootste dreigingen in 2014

Windows XP is één van de grootste dreigingen van 2014, zo voorspelt Microsoft-topman Tim Rains. Rains is directeur Trustworthy Computing bij Microsoft en voorspelt in een blogposting de acht grootste dreigingen van volgend jaar. Het gevaar van Windows XP is de zesde voorspelling van Rains. Op 8 april 2014 stopt Microsoft de ondersteuning van Windows XP, waardoor gebruikers geen beveiligingsupdates meer ontvangen. “Dit eerbiedwaardige platform, gebouwd in de vorige eeuw, kan aanvallers niet meer bijbenen en meer Windows XP-systemen zullen gecompromitteerd raken.” XP-gebruikers die aanvallers in 2014 voor willen zijn krijgen dan ook het advies om naar een modern besturingssysteem te upgraden, zoals Windows 7 of Windows 8.

Voorspellingen: Verder voorspelt de Microsoft-topman dat er meer cybercrime-activiteiten rond het Wereldkampioenschap zullen plaatsvinden, alsmede een toename van social engineering. Ook zal ransomware volgend jaar meer slachtoffers maken waarschuwt Rains. Naast dreigingen ziet Rains ook ontwikkelingen op het gebied van cybercrimebestrijding waar meer verschillende landen en partijen met elkaar zullen samenwerken. Aan de andere kant zullen landen en bedrijven uit angst voor spionage door inlichtingendiensten zoals de NSA vaker regionale clouddiensten opzetten en gaan gebruiken. Lees meer…

11-12-2013: Microsoft dicht 24 lekken tijdens laatste patchronde van 2013

Tijdens de laatste patchronde van 2013 heeft Microsoft 11 beveiligingsupdates uitgebracht die in totaal 24 lekken in Internet Explorer, Windows, Microsoft Exchange en GDI+ verhelpen, waarvan vijf zero-day-lekken. Ook is het overzicht van de Security Bulletins van een nieuwe vormgeving voorzien. De vijf zero-day-lekken werden actief door aanvallers gebruikt voordat de betreffende patches verschenen. Het gaat onder andere om het TIFF-lek in Windows Vista, Windows Server 2008, Office 2003 tot en met 2010 en Microsoft Lync, dat ook bij gerichte aanvallen is ingezet. Het probleem ontstond bij de verwerking van TIFF-afbeeldingen. Daarnaast zijn ook drie zero-days in Exchange opgelost. Via deze kwetsbaarheden zou een aanvaller door het sturen van een speciaal geprepareerd bestand naar een gebruiker op een kwetsbare Exchange-server willekeurige code in de security-context van het LocalService-account kunnen uitvoeren.

Beveiliging: De laatste zero-day bevindt zich in Microsoft Office en zorgde ervoor dat een aanvaller de ASLR-beveiligingsfeature kon omzeilen. De kwetsbaarheid maakte het niet mogelijk om willekeurige code op het systeem uit te voeren. Aanvallers konden het lek met een andere kwetsbaarheid combineren waarbij via het Office-lek de ASLR-beveiliging werd omzeild en via de andere kwetsbaarheid code op de computer werd uitgevoerd. Microsoft stelt dat door de update een aantal exploits die actief werden gebruikt niet meer werken. De updates voor de zero-day-lekken alsmede de overige patches zijn via de Automatische Update-functie en Windows Update te downloaden. In totaal publiceerde Microsoft dit jaar 106 beveiligingsupdates. Een stijging ten opzichte van 2012, toen er 83 Security Bulletins verschenen. Bron: Security.nl

03-12-2013: Rabobank waarschuwt voor internetfraude door malware

De Rabobank waarschuwt klanten via Facebook voor een vorm van malware die autorisatiecodes probeert te stelen waarmee vervolgens geld van de rekening wordt gehaald. Verschillende klanten lieten eind november weten dat ze een melding over het synchroniseren van de kaartlezer kregen. Na het inloggen kregen slachtoffers de volgende melding, aldus de Rabobank: “Vanwege een foutmelding bij toegang tot de internetbankieren wordt uw kaartlezer niet herkend. Om door te gaan is het van belang uw PC eenmalig te laten synchroniseren met uw kaartlezer. Voor het synchroniseren wordt een signeercode gevraagd.” Lees meer…

28-11-2013: 7% Nederlanders dupe internetbankieren- en creditcardfraude

Zeven procent van de Nederlanders was vorig jaar het slachtoffer van creditcardfraude en fraude met online bankieren, zo blijkt uit onderzoek van Eurobarometer, waar 19.000 mensen in de EU-lidstaten aan deelnamen. Daarmee bevindt Nederland zich precies in het midden. Gemiddeld kreeg 7% van de EU-burgers met fraude met internetbankieren en creditcards te maken. In Groot-Brittannië lopen internetgebruikers meer risico. 16% van de Britse deelnemers aan het onderzoek was het slachtoffer van fraude geworden. In Bulgarije (1%), Griekenland (1%), Letland (2%) en Slovenië (2%) komen de minste slachtoffers voor.

Slachtoffer. Deelnemers aan het onderzoek werd ook gevraagd of ze zich zorgen maken om slachtoffer van internetbankieren- en creditcardfraude te worden. Dan blijkt dat mensen in Letland (68%), Tsjechië (67%), Litouwen (63%), Frankrijk (62%) en Malta (62%) zich de meeste zorgen maken. Nederland (35%) behoort samen met Zweden (34%) en Estland (32%) tot de landen waar mensen zich het minste zorgen maken om slachtoffer van fraude te worden. Bron:security.nl

28-11-2013: Belgische politie en Microsoft waarschuwen voor telefoonscam

De Belgische Federale politie en Microsoft waarschuwen Belgische internetgebruikers voor de beruchte telefoonscam waarbij mensen thuis worden opgebeld. De afgelopen week zouden honderden mensen in België door fraudeurs zijn gebeld die zich als Microsoft-medewerkers voordoen.

De oplichters bellen hun slachtoffer op met de smoes dat er problemen zijn met de computer. Zo vragen ze bijvoorbeeld om Windows 8.1 terug te zetten naar Windows 8; of maken ze het slachtoffer wijs dat er een virus op de computer staat en bieden ze hun diensten aan. De oplichters proberen gegevens van het slachtoffer te ontfutselen of hem of haar software te laten installeren. Daarna vragen ze het slachtoffer om voor de bewezen diensten te betalen. Indien de gedupeerde niet wil betalen, dringen ze aan of blokkeren ze zelfs de computer. “Aangezien ze de kans kregen om kwaadaardige software op de computer van het slachtoffer te installeren, blijft deze onder controle van de oplichters, zelfs zonder dat het slachtoffer dit merkt. Zo kan de gedupeerde in de toekomst opnieuw slachtoffer worden van andere praktijken zoals spionage, oplichting of afpersing”, aldus de politie.

Installeren. Slachtoffers die de oplichters toegang tot hun computer hebben gegeven krijgen het advies om die onmiddellijk van het internet los te koppelen en een volledige scan met een up-to-date virusscanner uit te voeren. “Je kan indien nodig je computer ook opnieuw laten installeren. Wijzig zeker ook alle wachtwoorden, zowel van de computer als van alle internetaccounts. Wijzig ook de veiligheidsvragen die je krijgt wanneer je je wachtwoord van die accounts vergeet”, zo laat het advies verder weten. Bron: security.nl

27-11-2013: ‘CryptoLocker-ransomware verspreidt zich via Skype’

De CryptoLocker-ransomware die bestanden op computers versleutelt zou zich nu ook via Skype verspreiden. CryptoLocker is een agressieve vorm van ransomware die foto’s, documenten en andere bestanden met sterke encryptie versleutelt. Om weer toegang te krijgen moeten slachtoffers betalen.

In eerste instantie verspreidde CryptoLocker zich via e-mail, waarna er ook malware werd gebruikt die al op de computer aanwezig was. Op het forum van Bleeping Computer meldt een gebruiker dat hij CryptoLocker via de Instant Messaging-functie van Skype heeft ontvangen. Het bestand, dat een dubbele bestandsextensie met .pdf.exe gebruikte, was afkomstig van een werknemer. Ook werd CryptoLocker naar alle e-mailadressen gestuurd die deze werknemer in zijn adresboek had staan.

Verspreiding.Hoewel het nog niet bevestigt is dat het om CryptoLocker gaat, laat Mark Loman van het Nederlandse beveiligingsbedrijf SurfRight weten dat er waarschijnlijk andere malware wordt gebruikt voor het versturen van CryptoLocker naar Skype-contacten, aangezien de ransomware zelf niet over een verspreidingsmechanisme beschikt. Onlangs werd al bekend dat de bende achter CryptoLocker botnetbeheerders benaderde voor het installeren van de ransomware. Ze zouden dan 75% van het betaalde losgeld ontvangen. Bron: security.nl

27-11-2013: Nieuwe malware voor internetbankieren ontdekt.

Het Russische anti-virusbedrijf Kaspersky Lab waarschuwt voor een nieuw Trojaans paard dat wordt gebruikt voor het leeghalen van online bankrekeningen. De Neverquest banking Trojan werd voor het eerst in juli van dit jaar op een forum voor cybercriminelen aangeboden. Volgens de ontwikkelaar zou Neverquest in staat zijn om 100 banken aan te vallen, zowel via web-injects als VNC-verbindingen waarmee de criminelen direct toegang tot de computer van het slachtoffer hebben. Web-injects worden gebruikt voor het injecteren van extra velden op de banksite en vragen slachtoffers om allerlei informatie. Halverwege november had Kaspersky Lab al duizenden pogingen tot infectie met Neverquest gedetecteerd.

Inloggegevens. Analist Sergey Golovanov stelt dat het om een relatief nieuwe dreiging gaat en nog niet ten volste door cybercriminelen wordt benut. De nu ontdekte exemplaren zouden in staat zijn om 28 websites van grote internationale banken aan te vallen, onder andere uit Duitsland, Italië, Turkije en India. Als een gebruiker op een besmette computer één van deze sites bezoekt dan onderschept de malware inloggegevens en wijzigt de inhoud van de inlogpagina. Zodra de inloggegevens zijn bemachtigd, gebruiken de criminelen een SOCKS- en VNC-server om met de besmette computer verbinding te maken en daar vandaan de frauduleuze transacties te verrichten. Het geld wordt vervolgens naar een eigen rekening overgemaakt, of naar de rekening van andere slachtoffers.

Bredolab. Voor het infecteren van internetgebruikers gebruikt Neverquest dezelfde tactiek als de Bredolab-malware. Het Bredolab-botnet werd in 2010 door de Nationale Recherche opgerold. Op besmette computers zoekt Neverquest naar FTP-inloggegevens. Deze gegevens worden vervolgens gebruikt om kwaadaardige code op de betreffende websites van de FTP-accounts te plaatsen. Deze kwaadaardige code infecteert weer ongepatchte internetgebruikers met Neverquest. Ook verzamelt Neverquest inloggegevens van e-mailclients en sociale netwerksites en diensten. De gegevens van sociale netwerksites lijken nog niet te worden gebruikt, maar de criminelen gebruiken de e-mail-inloggegevens om e-mails met kwaadaardige bijlagen te versturen, die weer de Neverquest-malware bevatten. Analisten van het Russische anti-virusbedrijf verwachten dat naarmate het einde van het jaar nadert er meer Neverqust-aanvallen zullen plaatsvinden. Bron: security.nl

23-11-2013: Virus steelt 146.000 dollar van online bankrekening

Criminelen hebben via een onbekend virus 146.000 dollar van de online bankrekening van een kleine Amerikaanse county gestolen. De aanval begon met een functionaris van Huerfano County die een e-mail ontving die van een koeriersbedrijf afkomstig leek en een link bevatte.

Toen de functionaris op de link klikte raakte zijn systeem geïnfecteerd en vond er een ongeautoriseerde transactie plaats. In juni was het county ook al het doelwit van een aanval, waarbij aanvallers 80.000 dollar probeerden te stelen. Na deze aanval besloot het county de beveiliging aan te scherpen door twee mensen een transactie goed te laten keuren, maar de aanvallers wisten deze maatregel te omzeilen. Uit voorzorg heeft het county alle computers die voor financiële transacties werden gebruikt uitgeschakeld, op één na waarvan het gecontroleerd heeft dat die virusvrij is. Een woordvoerster laat tegenover Amerikaanse media weten dat de verzekering heeft toegezegd het gestolen bedrag te zullen vergoeden.

E-mail. De Amerikaanse televisiezender KKTV bracht als eerste het nieuws over de diefstal naar buiten. In eerste instantie lieten functionarissen weten dat iemand het e-mailsysteem had gehackt en er een e-mail vanaf een account naar de bank was gestuurd. In de e-mail werd de bank gevraagd om 220.000 dollar naar een rekening over te maken. De bank gaf gehoor aan de oproep. Nadat ontdekt werd dat het om een frauduleuze transactie ging kon 74.000 dollar nog worden teruggehaald, maar de resterende 146.000 dollar was weg. In latere berichten over deze zaak wordt echter gesteld dat de diefstal middels een virus plaatsvond. Bron: security.nl

22-11-2013: Microsoft telefoonscammer betaalt 14.000 dollar terug

Een Indiase man die ruim 14.000 dollar met de beruchte Microsoft telefoonscam verdiende zal dit bedrag terugbetalen, zo heeft de Amerikaanse toezichthouder FTC laten weten. De FTC lanceerde vorig jaar een offensief tegen de mensen en bedrijven die de telefoonscams uitvoeren.

Bij deze scams worden mensen thuis gebeld door iemand die zich voordoet als een werknemer van Microsoft en stelt dat er problemen met de computer zijn of dat er malware op het systeem actief is. Vervolgens stellen de scammers dat ze de malware kunnen verwijderen, waarvoor het slachtoffer uiteindelijk moet betalen. Tienduizenden consumenten zouden op deze manier zijn opgelicht.

Google advertenties. Vorig jaar stopte de FTC zes van deze scams, waarbij de tegoeden van de betrokken personen en bedrijven werden bevroren. Ook werden de verantwoordelijke mensen en bedrijven achter de scams aangeklaagd. Eén van de Indiase mannen die nu heeft geschikt had een belang in PCCare247. In tegenstelling tot de vijf andere scams hanteerde PCCare247 een andere werkwijze. De scammers kochten advertenties bij Google die verschenen als consumenten het nummer van de helpdesk van hun computerleverancier zochten.

Nadat de consumenten het nummer in de advertentie belden werden ze te woord gestaan door telemarketeers die beweerden bij bedrijven als Microsoft, Dell, McAfee en Symantec te zijn aangesloten. Vervolgens kregen de bellers te horen dat er malware op hun computer aanwezig was. Voor het verwijderen van deze niet-bestaande malware moesten slachtoffers een bedrag van tussen de 139 en 360 dollar betalen. Naast de 14.369 dollar die Navin Pasari met de scam verdiende moet hij als onderdeel van de schikking zijn belang in PCCare247 opgeven. Het bedrijf is ook door de Amerikaanse toezichthouder aangeklaagd. Het geld dat Pasari met de verkoop van zijn belang verdient moet hij aan de FTC afstaan. Bron:security.nl

19-11-2013: Agressieve ransomware besmet 34.000 computers

Van september tot begin november zijn 34.000 computers door CryptoLocker geïnfecteerd geraakt, zo blijkt uit cijfers van Microsoft. CryptoLocker is een agressieve vorm van ransomware die foto’s, documenten en andere bestanden op computers voor losgeld versleutelt.

Om weer toegang tot de bestanden te krijgen moeten gebruikers een bepaald bedrag betalen. De hoogte van het losgeld lijkt van de variant af te hangen. Zo zijn er varianten die 100 euro vragen, maar werd er in eerste instantie 300 euro geëist. Ook zijn er versies die twee Bitcoins vragen, wat met de huidige wisselkoers bijna 1100 euro is. Betalen. Microsoft raadt geïnfecteerde Windowsgebruikers echter af om te betalen. “Er is geen garantie dat betalen ervoor zorgt dat je je bestanden terugkrijgt, en het komt erop neer dat je criminelen je zuurverdiende geld geeft”, aldus Marianne Mallen van het Microsoft Malware Protection Center.

CryptoLocker verspreidt zich via e-mailbijlages en wordt geïnstalleerd door malware die de computer al heeft geïnfecteerd. Bijna 80% van de infecties bevindt zich in de Verenigde Staten, gevolgd door Groot-Brittannië (8%), Canada (4%), Australië (2%) en Frankrijk (1%).

Back-up. De encryptie die CryptoLocker gebruikt is lastig te kraken. Gebruikers kunnen echter hun bestanden in bepaalde gevallen terugkrijgen. Hiervoor moet Systeemherstel zijn ingeschakeld voordat de infectie plaatsvond. Ook moet CryptoLocker zijn verwijderd voordat de herstelactie plaatsvindt en kunnen alleen bestanden op de computer zelf worden hersteld. CryptoLocker kan ook gedeelde netwerkmappen en verwijderbare media infecteren, maar daar zou Systeemherstel niet voor werken. Microsoft stelt dan ook dat het maken van back-ups de beste bescherming tegen deze agressieve ransomware is. Bron: security.nl

19-11-2013: “Politiebureau had losgeld ransomware nooit moeten betalen”

Een Amerikaans politiebureau dat het losgeld betaalde dat door ransomware werd gevraagd had dit nooit moeten doen, aldus het Britse anti-virusbedrijf Sophos. De CryptoLocker-ransomware had bestanden van de politie in het Amerikaanse stadje Swansea versleuteld. Om weer toegang te krijgen moest er een bedrag van twee Bitcoins worden betaald, wat de politie ook deed. Volgens Sophos zijn er twee problemen met deze werkwijze. Het eerste probleem is dat de IT-afdeling van het politiekorps niet goed functioneert. Als de bestanden zo belangrijk waren om het gevraagde losgeld te betalen, hadden er back-ups van moeten zijn.

Bewijs.Het tweede punt waar het anti-virusbedrijf op wijst is een moreel aspect. De FBI, het Britse National Crime Agency en ook de Nederlandse politie adviseren om het door ransomware gevraagde losgeld nooit te betalen. “Natuurlijk zijn er gevallen waar iets zeer persoonlijks of onvervangbaar is versleuteld en mensen ervoor willen betalen om het terug te krijgen, maar dit soort zaken zouden niet op een politiesysteem aanwezig moeten zijn, tenminste niet zonder de juiste back-ups”, zegt John Hawes. Als de bestanden in kwestie bewijs in een belangrijke zaak waren, zouden ze daarnaast niet meer bruikbaar zijn, omdat de systemen waar ze op stonden door een derde waren gecompromitteerd. “En zelfs als de bestanden bruikbaar waren, zouden de meeste belastingbetalers er niet blij van worden dat de politie die zij betalen het geld aan een bende internationale criminelen doorspeelt.”

Volgens Hawes zijn aanvallen door ransomware alleen succesvol omdat mensen willen betalen. “Als niemand zou betalen zou er geen ransomware zijn.” Dat is ook meteen de belangrijkste reden voor het advies om nooit te betalen. “Het is onmogelijk om dit af te dwingen, maar het moet ergens beginnen. Iemand moet het goede voorbeeld geven dat de rest kan volgen. Bron: security.nl

18-11-2013: Meeste Brabanders weren elektronisch patiëntendossier

Veruit de meeste Brabanders maken geen gebruik van het elektronisch patiëntendossier (EPD) uit angst voor hun privacy. Pas vijftien procent van alle Brabanders heeft zich aangemeld voor het systeem, zo meldt Omroep Brabant. Twee jaar geleden werd het EPD door de Eerste Kamer afgeschoten.

Nu is er met zorgverzekeraars een nieuw systeem opgezet, maar dat is geen succes. De Eindhovense huisarts Peter Meulensteen noemt dit zonde. “Stel je maar eens voor dat mevrouw Jansen op de huisartsenpost komt, allergisch is voor penicilline en de huisarts die daar dienst heeft, ziet dat niet. Dan loopt mevrouw Jansen toch een fors risico.” Hij adviseert zijn patiënten dan ook om zich aan te melden.

Overbodig. De Vereniging van Praktijkhoudende Huisartsen is echter tegenstander van het systeem. Volgens dokter Herman Suichies van de vereniging is het ontzettend duur en overbodig. “In mijn 25 jaar als huisarts heb ik nog maar één keer behoefte gehad aan dergelijke gegevens en dat was toen niet eens een onoverkomelijk probleem.”

De belangrijkste reden is volgens Suichies de privacy van zijn patiënten, die door het elektronisch patiëntendossier niet langer gewaarborgd kan worden. “Dit tast ons beroepsgeheim aan”, zo laat hij weten. Bron: security.nl

17-11-2013: Politiebureau betaalt losgeld na ransomware-infectie

Een Amerikaans politiebureau in de staat Massachusetts heeft na een infectie door de CryptoLocker-ransomware besloten het gevraagde losgeld te betalen om zo weer toegang tot de versleutelde bestanden te krijgen. CryptoLocker is een vorm van ransomware die bestanden versleutelt.

Voor de decryptiesleutel moeten slachtoffers een bedrag van 2 bitcoin betalen, wat met de huidige wisselkoers zo’n 740 euro is. “Het was een leermoment voor degene die ermee te maken kregen”, zegt politie-inspecteur Gregory Ryan tegenover de Taunton Daily Gazette. Hij merkt op dat de malware geen impact had op de software die het politiebureau gebruikt voor politierapporten en foto’s van verdachten. Ook zouden buitenstaanders geen toegang tot persoonlijke informatie hebben gehad en heeft de politieafdeling geen bestanden verloren. “We zijn nooit gecompromitteerd geweest”, laat Ryan verder weten. Het politiebureau raakte op 6 november met CryptoLocker geïnfecteerd.

Bitcoins.Op 10 november werden de 2 gevraagde bitcoins betaald. “Het (virus) is zo gecompliceerd en succesvol dat je deze Bitcoins, waar we nog nooit van gehoord hadden, wel moet kopen”, aldus de politie-inspecteur. Inmiddels zou de malware zijn verwijderd en heeft het politiebureau de anti-virussoftware geüpgraded. Hoe de infectie kon plaatsvinden is onbekend. CryptoLocker verspreidt zich via e-mailbijlages en door malware die al op het systeem actief is. Deze malware verspreidt zich weer via beveiligingslekken die de gebruiker niet heeft gepatcht. Het niet openen van ongevraagde bijlages en updaten van software wordt dan ook aangeraden om CryptoLocker te voorkomen. Bron: security.nl

13-11-2013: Microsoft lanceert gratis Windowsbeveiliging EMET 4.1

Microsoft heeft een nieuwe versie van de gratis Enhanced Mitigation Experience Toolkit (EMET) gelanceerd, die Windows tegen exploits en andere aanvallen moet beschermen. EMET zorgt ervoor dat verschillende technieken waarmee beveiligingslekken worden misbruikt niet meer werken. Windows beschikt zelf over verschillende verdedigingsmaatregelen zoals Dynamic Data Execution Prevention (DEP) en Address Space Layout Randomization (ASLR). Veel programma’s van derden maken hier geen gebruik van, waardoor het eenvoudiger wordt voor een aanvaller om een kwetsbaarheid te misbruiken. EMET kan ook deze programma’s beschermen.

Daarnaast is de tool in staat om aanvallen te detecteren waarbij verdachte SSL/TLS certificaten worden gebruikt. Onder andere door SSL-certificaten te ‘pinnen’, zodat bijvoorbeeld man-in-the-middle-aanvallen via vervalste certificaten kunnen worden herkend. Verschillende certificaten worden door EMET standaard ondersteund, zoals die van Microsoft zelf, Twitter, Facebook en Yahoo. Features. In EMET 4.1 zijn verschillende nieuwe features en verbeteringen doorgevoerd. Zo zijn de standaard beveiligingsprofielen, certificaatregels en Group Policy Object configuratie bijgewerkt. Ook worden nu gedeelde remote desktop-omgevingen op Windowsservers ondersteund waar EMET is geïnstalleerd.

Verder is het Windows Event loggingmechanisme verbeterd, voor nauwkeurigere rapportages in scenario’s met meerdere gebruikers. Als laatste zijn er verbeteringen doorgevoerd voor de compatibiliteit met verschillende applicaties en het voorkomen van “false positive” waarschuwingen. EMET is zowel voor consumenten als bedrijven bedoeld. “Veel van onze klanten rollen EMET op grote schaal uit via de Microsoft System Center Configuration manager en passen via Group Policy regels voor bedrijfsapplicaties, gebruikers en accounts toe”, aldus Microsoft. Bron: security.nl

12-11-2013: 19 lekken in Windows, IE en Office gepatcht

Tijdens de patchcyclus van november heeft Microsoft bij elkaar negentien lekken in Windows, Internet Explorer en Office gepatcht, waardoor een aanvaller in het ergste geval het onderliggende systeem kon overnemen. In totaal verschenen er acht beveiligingsupdates, waarvan er drie als kritiek zijn bestempeld.

De eerste kritieke beveiligingsupdate is MS13-088, die in totaal 10 beveiligingslekken in Internet Explorer verhelpt. Het bezoeken van een gehackte of kwaadaardige website met een kwetsbare IE-versie was voldoende voor een aanvaller om bijvoorbeeld malware op een computer te installeren. Eén van de gepatchte lekken was door twee verschillende onderzoekers ontdekt.De tweede update die zo snel als mogelijk moet worden geïnstalleerd is MS13-089. Het gaat om een kwetsbaarheid in de Windows Graphics Device Interface (GDI). Het openen van een speciaal geprepareerd Windows Write-bestand (.WRI) in WordPad zou een aanvaller dezelfde rechten als de ingelogde gebruiker geven.Zero-day. MS13-090 maakt het trio van kritieke updates compleet. Deze update is voor het zero-day-lek dat dit weekend werd onthuld en actief door aanvallers wordt gebruikt. Het blijkt om een kwetsbaarheid in een oud ActiveX-onderdeel van Internet Explorer te gaan. De nu uitgebrachte update verhelpt dit met een zogeheten “ActiveX Kill Bit”, die het onderdeel in kwestie uitschakelt. Microsoft verwacht dat aanvallers dit lek de komende tijd zullen blijven misbruiken.De overige vijf beveiligingsupdates zijn als “Belangrijk” bestempeld en verhelpen kwetsbaarheden in Microsoft Office en Windows. De updates zijn te downloaden via Windows Update of de Automatische Update-functie.

11-11-2013: Aanval via nieuw IE-lek verstopt zich alleen in geheugen

Het nieuwe beveiligingslek in Internet Explorer dat dit weekend werd ontdekt en waarvoor nog geen update beschikbaar is, wordt gebruikt om malware alleen in het geheugen van aangevallen computers te verstoppen. Doordat de malware niet naar de harde schijf wordt geschreven is het lastiger te detecteren.

Dat meldt het Amerikaanse beveiligingsbedrijf FireEye, dat de nieuwe zero-day-aanval ontdekte. De kwetsbaarheid is aanwezig in IE7, IE8, IE9 en IE10. Het bezoeken van een gehackte of kwaadaardige website is voldoende om besmet te raken. De exploit zou echter op één “strategisch belangrijke website” zijn geplaatst en had als doelwit mensen en organisaties die in nationaal en internationaal veiligheidsbeleid zijn geïnteresseerd. Lees meer…

09-11-2013: Waarschuwing voor nieuw lek in Internet Explorer

Er is een geheel nieuw beveiligingslek in Internet Explorer ontdekt dat aanvallers actief gebruiken om computers met malware te infecteren en er is nog geen beveiligingsupdate van Microsoft beschikbaar. De aanval werd door het Amerikaanse beveiligingsbedrijf FireEye ontdekt.

Het lek was ingezet bij een zogeheten “drinkplaats-aanval”, waarbij aanvallers een website hacken die potentiële doelwitten uit zichzelf al bezoeken. Op deze gehackte website wordt een link geplaatst die naar de exploitcode wijst die misbruik van het beveiligingslek maakt. Het bezoeken van de website met een kwetsbare IE-versie zou voldoende zijn om besmet te raken.FireEye laat in de aankondiging weten dat de kwetsbaarheid aanwezig is in Internet Explorer 8 op Windows XP en in Internet Explorer 9 op Windows 7, maar stelt later dat IE7, IE8. IE9 en IE10 kwetsbaar zijn. Op dit moment zijn er nog geen verdere details bekend en het bedrijf zou de ontdekking van het lek met Microsoft coördineren. Het installeren van de gratis Microsoft Enhanced Mitigation Experience Toolkit (EMET) zou misbruik van het lek voorkomen.Zero-day. Het is het tweede “zero-day-lek” in een week tijd waar gebruikers van Windows mee te maken krijgen. Zero-days zijn kwetsbaarheden waarvoor nog geen update beschikbaar is. Eerder deze week waarschuwde Microsoft voor een actief misbruikte kwetsbaarheid in Windows Vista, Windows Server 2008, Office 2003 tot en met 2010 en Microsoft Lync. In afwachting van een update publiceerde Microsoft voor dit probleem een Fix It-oplossing die de kwetsbare code uitschakelt. Bron: security.nl

07-11-2013: Inkasso Unie waarschuwt voor e-mail met verdachte bijlage

Incassobureau de Inkasso Unie waarschuwt Nederlandse internetgebruikers voor e-mails die uit naam van het bedrijf worden verzonden en zeer vermoedelijk malware bevatten. De e-mails hebben als onderwerp “betalingsherinnering” en gebruiken als afzender betalingen@inkassounie.nl.

“Bij dit bericht lijkt een bijlage te worden meegestuurd die naar alle waarschijnlijkheid een virus bevat. In het e-mailbericht zelf wordt geen betaalinformatie vermeld, daarvoor wordt verwezen naar de bijlage”, aldus het incassobureau. Ontvangers van de e-mail krijgen het advies het bericht te verwijderen en in geen geval de bijlage te openen. Bron: security.nl

30-10-2013: Een virus dat de computer blokkeert en foto’s laat zien van ernstig seksueel geweld tegen kinderen duikt de laatste tijd in Nederland op.

De Nationale Politie meldt woensdag dat al honderden mensen slachtoffer ervan zijn geworden.

Het gaat om een ‘politievirus’, dat meldt dat er op de computer kinderporno is gevonden. De melding van dit misdrijf wordt ”kloppend gemaakt door daadwerkelijk harde kinderporno op het scherm te vertonen”, aldus de politie. In de melding staat ook dat de politie een boete zal opleggen en dat er betaald moet worden. ”Betalen heeft geen zin, de computer wordt niet vrijgegeven”, zegt de politie. Dergelijke virussen worden ransomware genoemd. Volgens Wilbert Paulissen van de Landelijke Recherche spelen criminelen met deze vorm van malware in op het schaamtegevoel van mensen. ”Als politie zullen we nooit op deze wijze te werk gaan. De politie kan overigens onderscheiden of kinderporno is binnengekomen via het virus of op een andere manier. Lees meer…

29-10-2013: Overheid en Microsoft: stop met gebruik Windows XP

Het Nationaal Cyber Security Center (NCSC), het Team High Tech Crime, het Ministerie van Defensie en Microsoft waarschuwen internetgebruikers dat ze moeten stoppen met het gebruik van Windows XP. Vanaf 8 april 2014 stopt Microsoft met het uitbrengen van updates voor Windows XP. Daardoor worden lekken in het OS niet langer gedicht. Het team High Tech Crime van de politie zou inmiddels signalen hebben dat er op grote schaal aanvallen op Windows XP-computers worden voorbereid. De verwachting is dat kwaadwillenden deze zullen uitvoeren als de ondersteuning van Windows XP stopt, zo laat de overheid via een bericht op de campagnewebsite van Alert Online weten.

Besturingssysteem. Het NCSC adviseert daarom met klem om computers die draaien op Windows XP, voor april 2014 te vervangen of te voorzien van een besturingssysteem waarvoor wel beveiligingsupdates beschikbaar worden gemaakt. Volgens het NCSC zijn Windows 7 en 8 geschikte besturingssystemen, of besturingssystemen gebaseerd op Linux, zoals Ubuntu en Red Hat. “Ook Mac OS X van Apple is een geschikt besturingssysteem. Dit besturingssysteem werkt alleen niet op computers die eerder draaiden op Windows XP. Bij de keuze voor Mac OS X moet daarom een nieuwe computer worden aangeschaft”, aldus het advies van de overheidsinstantie.

Afscheid. “Na meer dan een decennium van trouwe dienst is de tijd gekomen om afscheid te nemen van Windows XP. Er zijn gelukkig meerdere goede alternatieven van verschillende leveranciers beschikbaar, maar de overgang zal moeite kosten, zowel voor zakelijk als thuisgebruik”, aldus een speciale factsheet die het NCSC over het einde van XP maakte. In het document staat verder dat niets doen geen optie is. “Het vormt een groot risico om na april 2014 dit besturingssysteem te blijven gebruiken. De vraag is dus niet óf, maar wanneer u overstapt. Als u op 8 april klaar wilt zijn, is vandaag de beste dag om te beginnen.” Bron: security.nl

25-10-2013: Nederlands biometrisch systeem moet ID-diefstal voorkomen

In het Londense Science Museum heeft een Nederlands bedrijf gisteren een biometrisch authenticatiesysteem onthuld dat door middel van biocryptologie, een combinatie van biometrie en cryptologie, een einde aan identiteitsdiefstal en identiteitsfraude moet maken. De technologie is ontwikkeld door het Nederlandse Primary-Net, dat in het bedrijf Hanscan een voorganger gehad lijkt te hebben. Het systeem geeft gebruikers een eigen draagbare vingerafdrukscanner die een willekeurig getal aan de hand van de biometrische kenmerken genereert, dat vervolgens via een centrale dienst van Primary-Net geverifieerd kan worden. In het geval de gebruiker zich moet authenticeren kan hij of zij het apparaat via USB aansluiten, aldus TechWeek Europe.

De gebruikte vingerafdrukscanner beschikt over verschillende “levensdetectiesystemen”. Zo worden er onder andere een UV-sensor, infraroodsensor en temperatuursensoren gebruikt om de bloedcirculatie, lichaamstemperatuur en zuurgraad te meten, om zo te voorkomen dat er een nagemaakte of dode vinger wordt gebruikt, zo melden het Institution of Engineering and Technology en Yahoo.

Identiteit: Volgens Primary-Net-voorzitter Klaas Zwart zal het systeem ervoor zorgen dat mensen straks “de wereld met lege zakken kunnen rondreizen”, waarbij paspoorten, creditcards en contant geld vervangen worden. Door het systeem zou het namelijk onmogelijk zijn om iemands identiteit te vervalsen. “We vinden dat dit de meest revolutionaire beveiligingsmaatregel is sinds de uitvinding van het internet”, zo liet Zwart tijdens de presentatie weten. Zwart ging zelfs nog een stap verder: “Dit systeem zal een einde aan identiteitsfraude en identiteitsdiefstal maken en zo cybercrime sterk laten afnemen.” De technologie wordt al door het Nexus SmartPay biometrisch betaalsysteem gebruikt, zo liet de NOS al eerder dit jaar weten. Door hun vinger in een scanner van de betaalterminal te plaatsen kunnen gebruikers vervolgens afrekenen. Wanneer de individuele apparaten voor consumenten op de markt komen is onbekend. Elk apparaat zou 4 dollar kosten. Bron: security.nl

23-10-2013: Ransomware-bende verdacht van 5 miljoen besmette pc’s

Een criminele bende die ransomware verspreidt wordt ervan verdacht wereldwijd 5 miljoen computers te hebben besmet. Dat melden de Finse autoriteiten. Het gaat om de Reveton-ransomware die computers vergrendelt en slachtoffers een bericht toont dat ze een misdrijf hebben begaan. Het slachtoffer krijgt vervolgens te zien dat hij of zij een boete moet betalen om zo weer toegang tot de computer te krijgen. Uit onderzoek van de Finse politie en het Finse Computer Security Incident Response Team (CERT-FI) blijkt dat Reveton meer dan 30.000 Finse computers heeft geïnfecteerd.

Schade: Wereldwijd zou de bende zelfs 5 miljoen computers hebben besmet, maar harde cijfers hiervoor ontbreken. De ransomware vraagt slachtoffers in Europa om een bedrag van 100 euro, terwijl in Amerika 300 dollar wordt gevraagd. Het Finse F-Secure stelt dat de ransomware voor meer dan 800 miljoen dollar aan schade en verliezen verantwoordelijk kan zijn. Het gaat hier om een theoretisch schadebedrag, aangezien het totale infecties niet vaststaat. Daarnaast wordt het gevraagde boetebedrag niet door alle slachtoffers betaald. Inmiddels hebben CERT-FI, F-Secure en de Finse politie een speciale informatiewebsite over ransomware geopend. Daar krijgen gebruikers advies over hoe ze ransomware kunnen verwijderen en als dat niet lukt ze een computerexpert moeten inschakelen. Bron: security.nl

22-10-2013: “3% Nederlanders slachtoffer van fraude bij online aankopen”

Leeftijd: Jongeren tussen 18 en 35 jaar waren met ruim 4 procent het vaakst slachtoffer van fraude bij het aankopen via internet. Van de 15- tot 18-jarigen was 3 procent de dupe. Als het aandeel online kopers echter meegewogen wordt, blijkt het risico op aankoopfraude in deze groep bijna even hoog als bij de 18- tot 35-jarigen (5 procent). Bijna zeven op de tien 15- tot 18-jarigen en ruim acht op de tien 18- tot 35-jarigen kopen wel eens online. De kans om slachtoffer te worden van aankoopfraude daalt naarmate de leeftijd toeneemt. Dit beeld komt in grote lijnen overeen met het percentage online kopers per leeftijdsgroep.

Opleiding: Middelbaar- en hoogopgeleiden kregen vaker te maken met koopfraude (3,5 procent) dan lager opgeleiden (1,5 procent) Omdat middelbaaropgeleiden minder dan hoogopgeleiden internetaankopen doen (75 procent versus 85 procent) lopen zij wel het hoogste risico op fraude. Lager opgeleiden, van wie vier op de tien wel eens online winkelen, zijn in de afgelopen 12 maanden het minst vaak slachtoffer geweest van aankoopfraude.

20-10-2013: ‘AH-klant moet aankoopgegevens kunnen wissen’

Een zeer groot deel van de consumenten vindt dat klanten van Albert Heijn met een persoonlijke Bonuskaart hun aankoopgegevens moeten kunnen wissen, zo blijkt uit een enquête van televisieprogramma Kassa. Morgen start de supermarktketen met de persoonlijke Bonuskaart. Klanten die meer gegevens afstaan ontvangen naast de normale Bonuskortingen ook persoonlijke aanbiedingen. Het gaat dan om kortingen op producten die de klant regelmatig koopt en kortingen op producten waarvan Albert Heijn denkt dat ze voor de klant interessant zijn. Op dit moment zijn er 7 miljoen Bonuskaarthouders in Nederland. 5,5 miljoen Bonuskaarten staan niet op naam. 98% van de 16.000 consumenten die aan de enquête van Kassa deelnamen vindt dat AH-klanten met een persoonlijke Bonuskaart hun aankoopgegevens moeten kunnen wissen. Albert Heijn is echter niet van plan om dat mogelijk te maken. Consumenten met een geactiveerde kaart kunnen daar wel eenmalig weer vanaf. Alle bekende gegevens worden dan geanonimiseerd. Het tussendoor wissen van bepaalde bonnen is echter niet mogelijk.

Enigszins anoniem: Verder bleek dat 33% van de consumenten straks zijn gegevens beschikbaar zal stellen om de extra korting te krijgen. Van de mensen die een persoonlijke Bonuskaart aanvragen zegt echter 58% dat ze hun persoonsgegevens niet correct zullen invullen. “Dit soort ‘burgerlijke ongehoorzaamheid’ is een manier om toch enigszins anoniem te blijven”, stelt marketingspecialist Max Kohnstamm. “De supermarkt hoeft niet alles te weten.” Bron: security.nl

18-10-2013: Nuon kampt al week met privacylek in slimme meter

Energiebedrijf Nuon werkt al een week aan het dichten van een privacylek in de betaalde stroombeheerdienst E-Manager. Het oplossen duurt naar verwachting nog tot volgende week. “We werken met man en macht aan het probleem en hopen het zo snel mogelijk op te lossen. We verwachten dat we er nog tot volgende week mee bezig zijn”, vertelt woordvoerder Sabine Draaijer van Nuon. “Voor we de E-manager beschikbaar stellen, laten we de beveiliging nogmaals testen door een onafhankelijke partij, ook dat vergt enige tijd.” Lees meer:

14-10-2013: Criminelen stelen 78.000 euro via internetbankieren

Criminelen hebben 78.000 euro van een 53-jarige Duitse vrouw gestolen door een combinatie van zeer waarschijnlijk malware en social engineering. De vrouw ontdekte op 30 augustus van dit jaar dat er zeven keer grote bedragen van tussen de 8.000 en 15.000 euro waren overgemaakt naar een onbekende man. Ze had haar spaargeld op haar betaalrekening geplaatst vanwege een geplande verbouwing van haar woning. De bank van de vrouw gebruikte mobiele TANcodes voor het authenticeren van betaalopdrachten en transacties. Volgens de Duitse politie hebben de criminelen zeer waarschijnlijk een Trojaans paard gebruikt om toegang tot de computer van de vrouw te krijgen.

Simkaart: Daarop vonden ze allerlei gegevens, zoals haar naam, adres en geboortedatum. Met die gegevens belden de criminelen vervolgens de telecomprovider van de Duitse en deden zich voor als de vrouw. De telecomprovider werd gevraagd om het oude mobiele telefoonnummer aan een nieuwe simkaart te koppelen, wat ook gebeurde. Zodra het oude mobiele nummer aan de nieuwe simkaart was gekoppeld, konden de criminelen de frauduleuze transacties uitvoeren, omdat alle mobiele TANcodes van de bank op hun eigen toestel binnenkwamen. De vrouw kreeg uiteindelijk het gestolen bedrag van de bank terug, maar heeft het helemaal met internetbankieren gehad, zo meldt de Suddeutsche. Bron: security.nl

11-10-2013: “Haal Windows XP computers van internet”

Microsoft hoopt dat percentage naar 13% te krijgen voordat de deadline afloopt, toch zullen miljoenen computers na 8 april 2014 geen beveiligingsupdates meer ontvangen. Voor bedrijven en thuisgebruikers die de overstap niet of nog niet kunnen maken zijn er verschillende oplossingen. In het geval speciale programma’s en applicaties de reden zijn dat Windows XP gebruikt wordt, is een Virtual Machine met Windows XP een oplossing.

Bron: security.nl

09-10-2013: Albert Heijn introduceert persoonlijke bonuskaart

Inleveren: Binnenkort staan alle winkels van de grootgrutter in het teken van de nieuwe Bonuskaart. Klanten krijgen hun nieuwe Bonuskaart uitgereikt van de caissière en kunnen hun oude Bonuskaart in de winkel inleveren. De oude Bonuskaart kan tot 6 januari 2014 worden gebruikt. Na 6 januari is de oude Bonuskaart niet meer geldig. Bron: security.nl

08-10-2013: Nederlandse student kraakt encryptie WhatsApp

30-09-2013: Besmette pc veroorzaakt 6 gigabyte verkeer per dag

Dit botnet wordt gebruikt voor het plegen van clickfraude en het genereren van Bitcoins. Vooral geïnfecteerde computers die worden ingezet voor clickfraude zijn zeer actief. Symantec ontdekte dat er 257MB netwerkverkeer per uur werd veroorzaakt, wat op 6,1 gigabyte per dag neerkomt. Ook werden er 42 valse clicks op advertenties gegenereerd, wat op 1008 valse clicks per dag uitkomt.

Stroomverbruik Mag de clickfraude dan voor veel dataverkeer zorgen, het berekenen van Bitcoins kost veel stroom. Bitcoin is een virtuele munteenheid waarvan de ‘munten’ worden berekend, ook wel mining genoemd. Het algoritme dat Bitcoin gebruikt is zo gemaakt dat naarmate er meer Bitcoins komen, er steeds meer computerkracht nodig is om ze te berekenen. Een botnet van 1,9 miljoen computers beschikt over de nodige rekenkracht en kan daardoor ook voor het ‘minen’ van Bitcoins worden gebruikt. Het berekenen van de virtuele munt laat de computer echter meer stroom verbruiken. De testcomputer van Symantec verbruikte als die niet werd gebruikt 1,45 kWh per dag, terwijl het genereren van Bitcoins 3,27 kWh verbruikte.

Een verschil van 1,82 kWh per dag. Het ZeroAcces-botnet bestond op het hoogtepunt uit 1,9 miljoen computers, wat in theorie een stroomverbruik van 3.458.000 KWh zou betekenen. Dit is genoeg om elke dag 111.000 huizen van stroom te voorzien. Bron: security.nl

27-09-2013: Pornosites gevaarlijkste plek op het internet

Internetgebruikers hebben de grootste kans om met kwaadaardige links in aanraking te komen als ze een porno- of sekssite bezoeken, zo beweert IBM X-Force. Bijna 23% van alle kwaadaardige links werd op pornosites aangetroffen, zo laat het bedrijf in het rapport over de eerste helft van 2013 weten. Dynamische websites zoals blogs, waar gebruikers zelf content of reacties kunnen plaatsen, zijn de op één na gevaarlijkste plek van het internet. “Cybercriminelen gebruiken deze platformen om malware te plaatsen en 16,5% van alle kwaadaardige links werd op deze sites aangetroffen”, aldus het rapport

Content: De onderzoekers stellen aan de hand van de één miljoen populairste en meest bezochte websites dat 93% van de sites ‘gewone content’ bevat. Eén op de twintig websites toont echter pornografische content. De resterende 2% van de websites bevat andere dubieuze content zoals webproxies, gokken, malware en phishing. Bron: security.nl

27-09-2013: Microsoft noodpatch voor verdwenen Outlook-mappen

Terwijl experts zich afvragen of Microsoft een noodpatch voor een ernstig beveiligingslek in Internet Explorer zal uitbrengen, is er wel een niet-security gerelateerde out-of-band update voor Office verschenen. De noodpatch voor Office 2013 verhelpt een probleem dat een vorige update introduceerde. Op dinsdag 10 september publiceerde Microsoft KB2817630, een niet-security gerelateerde update die bugfixes, stabiliteits- en prestatieverbeteringen voor Office 2013 bevat. Tal van gebruikers klaagden dat na de installatie van de update in Outlook de mapweergave aan de linkerkant van het scherm verdwenen was.Vanwege alle problemen besloot Microsoft de update terug te trekken. De softwaregigant heeft nu update KB2825632 gepubliceerd die het probleem van de verdwenen mapweergave verhelpt. Bron: security.nl

24-09-2013: Agressieve ransomware steeds vaker ingezet

Cybercriminelen maken steeds vaker gebruik van een agressieve vorm van ransomware die belangrijke bestanden op computers versleutelt en honderden euro’s aan het slachtoffer vraagt als die weer toegang tot zijn gegevens wil. In juli was er een 200% toename van het aantal detecties ten opzichte van de eerste zes maanden van dit jaar. De malware genaamd Filecoder verspreidt zich op verschillende manieren, zoals drive-by downloads, e-mailbijlagen, het Remote Desktop Protocol van Windows of wordt door al aanwezige malware geïnstalleerd. Eenmaal actief op de computer gebruikt de ransomware verschillende encryptiemethodes zoals Blowfish, AES, RSA en TEA om bestanden te versleutelen. Om slachtoffers te laten weten dat ze losgeld moeten betalen, worden tijdens het encryptieproces alle afbeeldingen en documenten overschreven met de waarschuwing. Het gevraagde bedrag varieert van 100 tot 200 euro, hoewel er ook varianten bekend zijn die om 3.000 euro vroegen.

Encryptie: De aanvallers hebben het vooral op bedrijven voorzien, vandaar ook de hogere bedragen die worden gevraagd dan bij ransomware voor eindgebruikers het geval is. Onderzoekers van anti-virusbedrijf ESET stellen dat Filecoder in sommige gevallen een zwakke cipher of verkeerde implementatie gebruikt, of de encryptiesleutel op een plek bewaart waar die te achterhalen is. “HeIaas hebben de aanvallers in de meeste gevallen geleerd om dit soort fouten te voorkomen en is het terughalen van de versleutelde bestanden zonder de encryptiesleutel in de meeste gevallen bijna onmogelijk”, stelt analist Robert Lipovsky. De ransomware is vooral actief in Rusland, op afstand gevolgd door Italië, Spanje, Oekraïne, Roemenië, Verenigde Staten en een aantal andere landen. Bron: security.nl

19-09-2013: “70% Windowscomputers kwetsbaar voor nieuw IE-lek”

Zeventig procent van alle Windowscomputers op internet loopt risico door het nieuwe beveiligingslek dat in Internet Explorer is ontdekt. Microsoft waarschuwde gisteren voor de kwetsbaarheid, die bij beperkte aanvallen tegen gebruikers van IE8 en IE9 zou zijn ingezet. Het probleem is echter in alle ondersteunde versies van de browser aanwezig. Het bezoeken van een kwaadaardige of gehackte website is voldoende om een aanvaller de computer te laten overnemen. Er is geen verdere interactie van de gebruiker vereist. Microsoft bracht een Fix it-oplossing uit. Deze oplossing schakelt de kwetsbare code uit. Het is echter geen update, aangezien het probleem nog steeds in de browser aanwezig is. Wel wordt er door Microsoft aan een update gewerkt.

Japan Onderzoekers van beveiligingsbedrijf Websense stellen aan de hand van verschillende gegevens dat zo’n 70% van de Windowscomputers op internet kwetsbaar is voor het nieuwe lek. Het zijn echter voornamelijk IE-gebruikers in Japan die moeten oppassen, omdat de nu waargenomen aanvallen zich alleen tot deze regio beperken. Websense waarschuwt dat Microsoft door het vrijgeven van de Fix it-oplossing andere aanvallers mogelijk in de kaart speelt. Die zouden de uitgeschakelde code kunnen analyseren om te kijken waar het probleem zich precies bevindt en zo hun eigen exploit kunnen ontwikkelen die misbruik van het lek maakt. Bron: security.nl

18-09-2013: 26 virusscanners voor Windows 7 getest

De best presterende virusscanners en security suites zijn nog altijd betaald, zo blijkt uit een test van 26 verschillende anti-virusoplossingen voor Windows 7. De beveiligingspakketten werden door het Duitse testorgaan AV-Test vergeleken op bescherming, bruikbaarheid en prestaties. In totaal konden de 26 virusscanners voor elke categorie 6 punten scoren, oftewel 18 punten in totaal. Voor de bescherming werd gekeken naar de bescherming tegen zero-day malware-aanvallen en detectie van malware uit de laatste vier weken. De ‘Performance’ test bestond uit de impact van de virusscanner op de werking van de computer, bijvoorbeeld bij het bezoeken van websites, het downloaden, installeren en draaien van software en het kopiëren van data. Als laatste werd de bruikbaarheid beoordeeld, zoals het onterecht waarschuwen voor legitieme software en websites. Lees meer:

17-09-2013: Valse WhatsApp-mail infecteert Windows en Android

Het gebruik van e-mail om internetgebruikers op linkjes te laten klikken die naar malware of kwaadaardige websites wijzen wordt al lang toegepast, maar nu houden de cybercriminelen achter deze berichten ook rekening of de ontvanger Android of Windows gebruikt. Anti-virusbedrijf Trend Micro ontdekte een e-mail die zogenaamd van WhatsApp afkomstig zou zijn. Volgens de tekst zou de ontvanger een nieuwe voicemail hebben. Om die te beluisteren moet er op de Play-knop in het bericht worden geklikt. In het geval de link vanaf een Windowscomputer wordt geopend, wijst die naar een website die meldt dat de gebruiker zijn browser moet updaten. De aangeboden update is in werkelijkheid malware.

Mobiel Wordt de link vanaf een Android-toestel geopend, dan downloadt de website het bestand browser_update_installer.apk. De gebruiker moet dit bestand nog wel zelf installeren. In werkelijkheid gaat het om een kwaadaardige app die sms-berichten verstuurt en de gebruiker een andere app probeert te laten downloaden. Ook in het geval van een iPhone of iPad verschijnt er een downloadbalk, maar omdat iOS-apparaten standaard geen apps buiten de App Store om kunnen installeren, lopen deze gebruikers geen risico. In het geval het toestel is gejailbreakt kant dit volgens analist Peter Yan wel een risico zijn. Bron: security.nl

14-09-2013: Anti-virusbedrijf luidt noodklok over Java-aanvallen

Slimmere aanvallen Het andere probleem waarvoor Budd waarschuwt zijn aanvallen tegen de Java Native-laag. Dit duidt erop dat aanvallers steeds slimmer worden in het aanvallen van Java. Aanvallen tegen lagere Java-lagen zijn lastiger af te weren en hebben een grotere impact op het aangevallen systeem. “De toenemende verfijning van deze aanvallen laten ons zien dat aanvallers zeer comfortabel en bekend zijn met Java als een platform om aan te vallen.” Budd adviseert gebruikers om alleen de laatste ondersteunde Java-versie te gebruiken en als de software niet noodzakelijk is, die te verwijderen.

Perfecte storm De grootste zorgen heeft Budd voor volgend jaar, als ook Windows XP niet meer wordt ondersteund. “Er zijn echte zorgen dat Java 6 en Windows XP samen voor een perfecte storm van permanent kwetsbare systemen kunnen zorgen.” De zomer volgend jaar kan dan ook heel slecht voor anti-virusbedrijven en internetgebruikers worden en heel goed voor cybercriminelen, besluit de virusbestrijder. Bron: security.nl

11-09-2013: Microsoft trekt defecte Outlook-update terug

Net als vorige maand heeft Microsoft weer een update moeten terugtrekken omdat die voor problemen bij gebruikers zorgde. Dit keer gaat het om KB2817630, een niet-security gerelateerde update die bugfixes, stabiliteits- en prestatieverbeteringen voor Office 2013 bevat. Tal van gebruikers klaagden dat na de installatie van de update in Outlook de mapweergave aan de linkerkant van het scherm verdwenen was. Het probleem doet zich voor bij Office 2013 installaties op zowel Windows 7 als Windows 8. Vanwege alle problemen heeft Microsoft de update nu teruggetrokken, zo meldt ZDNet.

Testen Vorige maand werd onder andere een update voor Exchange teruggetrokken. Microsoft erkende toen dat de beveiligingsupdate niet goed was getest en het maatregelen zou nemen om herhaling te voorkomen. Later bleken er ook problemen te zijn met een update voor Active Directory Federation Services (AD FS), die Microsoft ook moest terugtrekken, en een update die een Blue Screen of Death (BSOD) op Windows 7 veroorzaakte.

05-09-2013: “Routers eenvoudig doelwit voor inlichtingendiensten”

Updates “Niemand updatet zijn routers”, laat Maiffret tegenover Wired weten. “Als je denkt dat mensen slecht zijn in het patchen van Windows en Linux (wat ze ook zijn), dan zijn ze … verschrikkelijk in het updaten van hun netwerkapparatuur omdat het te kritiek is en ze meestal niet over redundantie beschikken om het goed te doen.” Daarnaast zouden routers ook niet over beveiligingssoftware beschikken om een inbraak of hack te detecteren.”[Router software is] slechts een besturingssysteem dat net als Windows en Linux gehackt kan worden”, gaat Maiffret verder. “Ze hebben geprobeerd ze iets beter [dan deze andere systemen] te beveiligen, maar voor mensen bij de NSA of andere inlichtingendiensten is het doorsnee werk om een backdoor in je Cisco of Juniper modellen te hebben.”

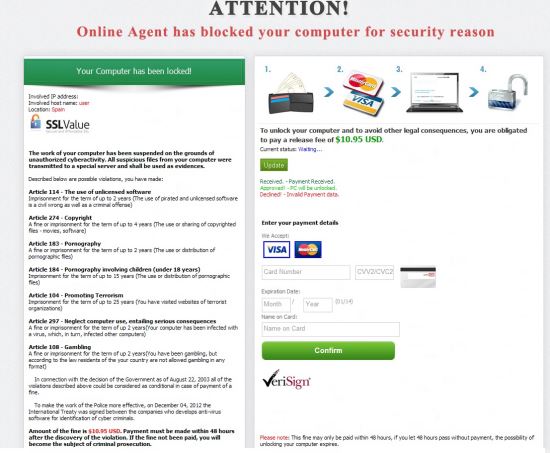

03-09-2013: Nieuw politievirus accepteert alleen creditcards

Onderzoekers hebben een nieuwe variant van ransomware ontdekt die slachtoffers alleen nog toegang tot hun computer geeft nadat ze het losgeld middels een creditcardbetaling hebben voldaan. Ransomware, ook bekend als politievirus, laat een waarschuwing van een bekende politie- of opsporingsdienst zien en vergrendelt vervolgens de computer. Om weer toegang te krijgen moet het slachtoffer volgens de waarschuwing een bepaald bedrag betalen. Bijna alle ransomware-exemplaren gebruikten hiervoor prepaidbetalingsmethoden als Ukash of Paysafecard. De prepaidcodes zijn bij benzinestations en tal van andere winkels verkrijgbaar. Vervolgens moet de prepaidcode worden ingevuld, waarna de computer wordt ontgrendeld. Politie en experts adviseren slachtoffers om het gevraagde bedrag nooit te betalen.

Het voordeel van een prepaidbetalingsmethode is dat het enige anonimiteit biedt, althans meer dan een creditcardbetaling. Waar nep-virusscanners en scareware vooral creditcardbetalingen gebruiken, werkt ransomware vooral met methodes zoals Ukash en Paysafecard. Toch lijken niet alle auteurs van ransomware anonimiteit belangrijk te vinden. Het Spaanse Panda Security ontdekte een variant die de computer vergrendelt, maar het slachtoffer alleen weer toegang geeft als die het gevraagde bedrag per creditcard voldoet. Daarbij is het gevraagde bedrag ook veel lager dan bij andere varianten het geval is. Wordt in Europa meestal een bedrag van zo’n 100 euro gevraagd en zijn er in de Verenigde Staten uitschieters tot 300 dollar, deze variant vraagt om 10,95 dollar.

“Slechts 10,95 dollar is echt goedkoop. Net zoals in de echte wereld zorgt competitie meestal voor betere prijzen, en in dit geval betekent het een lagere prijs om de computer te herstellen”, zegt analist Luis Corrons. Deze betaalmethode en lagere prijs zou bij pas één variant zijn aangetroffen. Wat er met de ingevulde creditcardgegevens gebeurt is onbekend. Bron: security.nl

23-08-2013: Trojaans paard in ‘Orbit Downloader’ software ontdekt

In verschillende versies van het populaire downloadprogramma Orbit Downloader is een Trojaans paard ontdekt dat computers gebruikt voor het uitvoeren van DDoS-aanvallen. De software bestaat sinds 2006 en maakt het onder andere mogelijk om ingebedde Flashbestanden, bijvoorbeeld op YouTube, Myspace en andere websites te downloaden. Het programma versnelt ook het downloaden door als peer-to-peer client te functioneren, waarbij het de bandbreedte van andere gebruikers gebruikt. De ontwikkelaars van Orbit Downloader verdienen geld door advertentiesoftware van derden te bundelen. Tijdens een routinecontrole ontdekten onderzoekers van anti-virusbedrijf ESET dat er code was toegevoegd om de tool DDoS-aanvallen te laten uitvoeren.

“Gegeven de leeftijd en populariteit van Orbit Downloader, houdt dit in dat het programma gigabits of meer aan netwerkverkeer kan genereren”, zegt onderzoeker Aryeh Goretsky. Alleen via Download.com is het programma al 36 miljoen keer gedownload. De kwaadaardige code is tussen de release van versie 4.1.1.14 (25 december 2012) en versie 4.1.1.15 (10 januari 2013) toegevoegd. Hoe het kan dat de code in de downloadtool verscheen is onbekend. ESET adviseert gebruikers dan ook tot er een verklaring van de ontwikkelaars komt om Orbit Downloader te verwijderen, wat inmiddels ook door downloadsite MajorGeeks is gedaan Lees meer…

22-08-2013: Chinese ransomware kaapt computer via nieuwe tactiek

Ransomware is een internationaal probleem, maar Chinese versies zijn nog altijd zeer bijzonder. De malware vergrendelt de computer en stelt dat de gebruiker een misdrijf heeft begaan. Om weer toegang tot het besturingssysteem te krijgen moet een bepaald bedrag worden betaald, vandaar ook de term ransomware.

Onlangs ontdekte anti-virusbedrijf Symantec een Chinees exemplaar dat een nieuwe tactiek gebruikt om computers te vergrendelen. Zodra de ransomware op de computer actief is, wijzigt die de inloggegevens van de gebruiker. Ook wordt de accountnaam van de gebruiker veranderd in een boodschap dat hij of zij met een bepaald Instant Messaging account contact op moet nemen om weer toegang te krijgen.

Wachtwoord: Als het slachtoffer contact opneemt krijgt hij een melding op een profielpagina te zien waar staat dat er 20 Yuan (2,50 euro) moet worden betaald voor het nieuwe wachtwoord. Ook worden slachtoffers gewaarschuwd om de malwaremaker niet lastig te vallen, anders worden ze geblokkeerd. De ransomware blijkt een vast wachtwoord te gebruiken, namelijk “tan123456789”. Symantec sluit niet uit dat toekomstige versies een ander wachtwoord zullen gebruiken. Slachtoffers krijgen het advies niet betalen, mede omdat het Windowswachtwoord op verschillende manieren te resetten is, zodat er toch weer kan worden ingelogd. Bron: Security.nl

02-08-2013: Politiewebsite enige tijd plat door cyberaanval

De website Politie.nl heeft vrijdagochtend platgelegen door een cyberaanval.

Een woordvoerder van de Nationale Politie bevestigt tegenover NU.nl dat er een zogenoemde DDoS-aanval heeft plaatsgevonden, waarbij de servers werden overspoeld met verzoeken. Daardoor raakte de site overbelast en werd deze onbereikbaar. De woordvoerder noemde de situatie ‘buitengewoon vervelend’, omdat het onmogelijk was om aangifte te doen op internet. Rond kwart over tien was de website weer in de lucht. “De techneuten hebben gezorgd dat het weer over is.” Alarmnummer 112 en het nummer 0900-8844 bleven bereikbaar. De politie benadrukt dat het niet gaat om een hack. De aanvallers hebben de systemen niet weten binnen te dringen. Volgens de NOS is de aanval opgeëist door de hackersbeweging Anonymous. Op sociale media heeft Anonymous hier echter nog geen uitspraken over gedaan.

Wat is een DDoS-aanval precies?

Bron: Nu.nl

11-07-2013: Politie waarschuwt voor nieuwe vorm van skimming

De politie waarschuwt voor een nieuwe vorm van skimming waarbij zowel de pincode als pinpas door criminelen worden gestolen. Het gaat om ‘card trapping’, een opkomend fenomeen bij geldautomaten van diverse Nederlandse banken, zo laat de politie via Facebook weten. De fraudeurs maken gebruik van een metalen klemmetje, dat in de pasinvoermond van de geldautomaat past. Aan de binnenzijde van het klemmetje is een hoekje gemaakt waarachter de betaalpas blijft hangen. Terwijl de klant staat te pinnen, wordt via ‘schoudersurfen’ de pincode van de klant afgekeken. Zodra de klant merkt dat de pas niet uit de pinautomaat komt, zal deze een storing vermoeden en vervolgens vertrekken. “Dit is het moment waarop de fraudeurs toeslaan! Het klemmetje met de originele betaalpas wordt verwijderd en binnen enkele minuten wordt de rekening van de klant leeg getrokken”, aldus de politie. Lees meer…

10-07-2013: Gratis app scant Android-toestellen op ‘mega-lek’

Er is een gratis app verschenen die controleert of Android-toestellen een ernstig beveiligingslek bevatten waardoor aanvallers legitieme apps van malware kunnen voorzien, zonder dat dit wordt opgemerkt. De ontdekking werd gedaan door onderzoekers van Bluebox Security. Door de kwetsbaarheid kan een aanvaller de APK-code aanpassen, zonder dat de digitale handtekening verandert. Details worden pas tijdens de Black Hat conferentie in Las Vegas bekendgemaakt, maar mogelijk lopen 900 miljoen apparaten risico. Inmiddels hebben verschillende onderzoekers, waaronder de maker van CyanogenMod, de populaire, alternatieve Android-ROM, het probleem ook ontdekt en proof-of-concept exploits online gezet. Google liet eerder deze week tegenover ZDnet weten dat een patch voor het probleem inmiddels onder smartphonefabrikanten is uitgerold, en Samsung de update al onder klanten aan het uitrollen is. Daarnaast zou Google alle apps op Google Play op dit probleem scannen. Inmiddels heeft Bluebox Security een gratis app uitgebracht die controleert of het Android-toestel in kwestie gepatcht is.

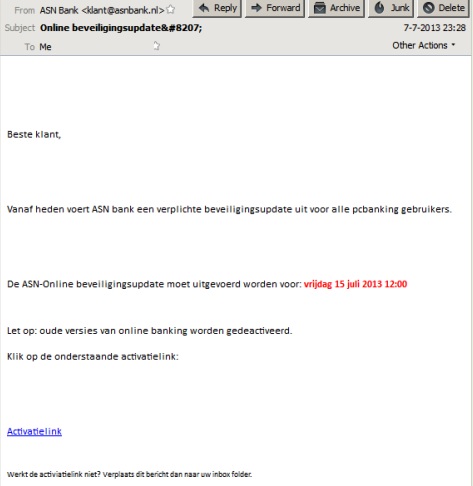

08-07-2013: Phishingaanval op klanten ASN Bank

Cybercriminelen lijken zich niet alleen op klanten van Nederlandse grootbanken te richten, aangezien ook klanten van kleinere banken het doelwit van phishingaanvallen zijn. Sinds gisteren is er een phishingmail in omloop die het op klanten van de ASN Bank heeft voorzien. De e-mail, met als onderwerp, ‘Online beveiligingsupdate’, stelt dat de bank voortaan een verplichte beveiligingsupdate uitvoert. Deze update zou voor vrijdag 15 juli moeten zijn uitgevoerd. Hiervoor moet de ontvanger de meegestuurde activatielink openen. Deze link wijst naar een gehackte WordPress-website waar om de toegangsnaam en wachtwoord van bankklanten wordt gevraagd. De ASN Bank waarschuwt klanten op de eigen website voor de phishingmail, maar de phishingsite was op het moment van schrijven nog steeds online. Bron: Security.nl

05-07-2013: Is jouw IP-adres onderdeel van een botnet?

Verschillende beveiligingsbedrijven zijn een initiatief gestart waarbij internetgebruikers kunnen controleren of hun IP-adres onderdeel van een botnet is. De ‘Check and Secure‘ website is opgezet door Cyscon, Avira en SurfRight en telecomaanbieder Vodafone. Oorspronkelijk is de campagne op de Duitse markt gericht, maar iedereen kan zijn computer laten controleren. De campagne bestaat uit verschillende stappen, waarbij er als eerste naar het IP-adres gekeken wordt of dit geen onderdeel van bekende botnets is. Hiervoor gebruikt de website een actuele dataverzameling die uit zo’n ‘700.000 botnet-vermeldingen’ bestaat en elk kwartier wordt bijgewerkt. Het gaat om IP-adressen die afkomstig zijn van Command & Control (C&C)-servers waarmee botnetbeheerders besmette servers aansturen, maar die door beveiligingsbedrijven zijn overgenomen. Op deze manier kunnen de beveiligingsbedrijven zien welke IP-adressen met de C&C-servers communiceren en dus onderdeel van een botnet zijn.

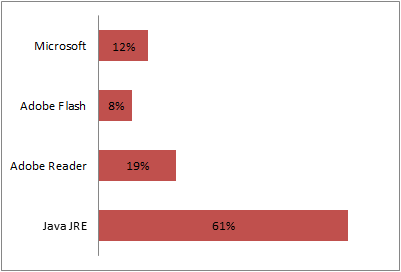

Bij de volgende stap wordt er naar geinstalleerde plug-ins gekeken. 83% van alle computerinfecties ter wereld hadden voorkomen kunnen worden als de eindgebruiker zijn browserplug-ins, bijvoorbeeld van Adobe Reader, Java of Flash Player, met de meest recente versie had bijgewerkt, zo stellen de beveiligingsbedrijven. Als laatste wordt het gratis HitmanPro.Alert van het Nederlandse SurfRight aangeboden, onder de noemer ‘cyber-vaccinatie’, die gebruikers tijdens het internetbankieren tegen banking Trojans beschermt. Deze malware is speciaal ontwikkeld om geld van online bankrekeningen te stelen, maar het programma herkent als dit soort Trojans op de computer actief zijn en waarschuwt vervolgens de gebruiker. Bron: Security.nl

04-07-2013: Banken moeten fraude met internetbankieren vergoeden

Consumenten die het slachtoffer van fraude met internetbankieren worden moeten de schade vergoed krijgen, mits ze niet grof nalatig of roekeloos zijn geweest. Een motie van PvdA-Kamerlid Henk Nijboer en SP-Kamerlid Arnold Merkies werd donderdag aangenomen. Op dit moment gaan banken nog verschillend om met vergoedingsnormen voor schade bij online fraude. Daarom moeten er ‘eenduidige en transparante vergoedingsnormen’ komen, waarbij de verantwoordelijkheid niet verder naar de consument wordt verschoven, vindt de Kamer. Eerder liet minister Jeroen Dijsselbloem van Financiën weten dat de bewijslast van fraude bij internetbankieren bij banken ligt en niet bij consumenten. Bron: Security.nl

03-07-2013: Meeste Windows-computers besmet via Java

Het niet installeren van beveiligingsupdates vormt een ongekend groot risico voor Windows-gebruikers, zo blijkt uit een nieuw onderzoek van een Deens beveiligingsbedrijf. Volgens de CSIS Security Group raakt 84,3% van de besmette Windows-computers geïnfecteerd via drive-by downloads. Hierbij wordt er automatisch malware via ongepatchte lekken verspreid. Op kwaadaardige of gehackte website plaatsen cybercriminelen een link naar een exploit-kit. Een exploit-kit is een programma dat beveiligingslekken in populaire software zoals Adobe Reader, Java en Adobe Flash Player gebruikt om computers met malware te infecteren. Aangezien de infectie geheel automatisch verloopt, het bezoeken van de website is voldoende, wordt er van een drive-by download gesproken. Lees meer…

02-07-2013: Onbekend BIOS-virus (‘You steal music I lock your pc’) zeer waarschijnlijk hoax

Een onbekend virus dat de BIOS van computers overschrijft en vervolgens de melding ‘You Steal Music I Lock Your PC’ laat zien, is zeer waarschijnlijk een hoax. Zondag verschenen op verschillende fora berichten van computergebruikers die hun machine niet meer konden opstarten. Alle slachtoffers kregen dezelfde afbeelding te zien van een dj in ASCII-art en de eerder genoemde tekst. Verdere details bleven echter achterwege. Een analyse van de Exif informatie van de verschillende foto’s die van de melding waren genomen leverde niets op. Lees meer …

28-06-2013: Jongeren krijgen taakstraf wegens dreigtweets